Microsoft ogłosił wydanie specjalnej aktualizacji przeglądarki Internet Explorer łatającej błąd CVE-2018-8653 pozwalający na wymuszone wykonanie kodu po wejściu ofiary na specjalnie spreparowaną stronę.

Błąd w obsłudze pamięci w Microsoft Scripting Engine mógł spowodować wykorzystanie uprawnień lokalnego użytkownika.

Szczególnie niebezpieczeństwo niesie praca na koncie z uprawnieniami administratora, która może skończyć się przejęciem maszyny.

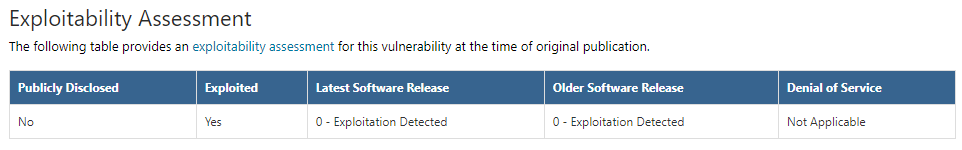

Informację o podatności przekazali uczestnicy Google Project Zero. Niestety, znane są już exploity wykorzystujące tę lukę.

Podatne są Internet Explorer 9, 10 i 11.

Zalecamy nie zmieniać domyślnych ustawień wykonywania skryptów na stronach dla strefy innej niż Intranet (sieć wewnętrzna) dla serwerów oraz dla kont z uprawnieniami administratora.

Elementy krytyczne infrastruktury, na przykład kontrolery domen, PKI, itp powinny mieć blokowane połączenia poza DMZ, a już na pewno do sieci Internet, poza dozwolonymi usługami np dla pobierania aktualnego czasu.

Praca na koncie z podwyższonymi uprawnieniami powinna mieć miejsce tylko wtedy, gdy jest to konieczne do wykonania zadania (Just Enough Administration) i tylko na czas konieczny do wykonania zadania (Just In Time Administration).