Na blogu Ambionics Security opublikowane zostały dziś szczegóły podatności w silniku Magento umożliwiające wykonanie ataku Blind SQL Injection mogącego zakończyć się pobraniem zawartości bazy danych.

Magento to silnik eCommerce, na którym działa ponad 200 tysięcy sklepów internetowych.

Atak nie wymaga uwierzytelnienia.

Błąd zawarty jest w obsłudze zapytań za pomocą biblioteki MySQL PDO (Magento może też pracować używając MySQLi) zarówno w wersjach komercyjnych jak i Community Edition.

Pomimo tego, że udało się wykorzystać lukę poprzez funkcjonalność dostępną od wersji 2.2.0, błąd występuje także w wcześniejszych wersjach.

Masz Magento? Łataj szybko.

Aktualizacja łatająca tą i kilka innych luk dostępna jest na stronie producenta oprogramowania od 26 marca 2019.

Reakcja na błędy krytyczne w 30 dni? To bajki…

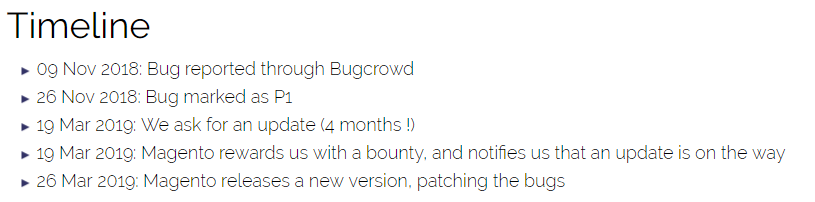

Na uwagę zasługuje niezwykła opieszałość producenta Magento w łataniu błędu. Kod łaty jest niezwykle prosty (modyfikacja jednej linijki), jednak na jego publikację musieliśmy czekać ponad 4 miesiące.

Czas zainwestować w WAF

Warto zauważyć, że przed wykorzystaniem podatności dość dobrze chronią poprawnie skonfigurowane firewalle aplikacyjne (Web Application Firewalls).

Większość dostępnych na rynku rozwiązań posiada wbudowane reguły blokujące Blind SQL Injection. WAF może być też zrealizowany jako moduł serwera WWW, na przykład mod_security.