The Register informuje, że w darknecie pojawiła się oferta sprzedaży 620 milionów danych do kont pochodzących z ataków na 16 serwisów.

Dubsmash – 161 milionów kont

Nie wiadomo czy dane są prawdziwe, wynajęta przez firmę kancelaria prawna nie zaprzeczyła ani też nie potwierdziła, że miało miejsce włamanie.

500px – 14 milionów kont

W opublikowanym oświadczeniu firma przyznaje, że padła ofiarą ataku około 5 lipca 2018. Wypłynęły hashe solonych haseł, dane osobowe, adresy e-mail. W oświadczeniu nie podano jakiego algorytmu użyto do generowania hashy, jednak The Register wymienia MD5, SHA-512 i bcrypt.

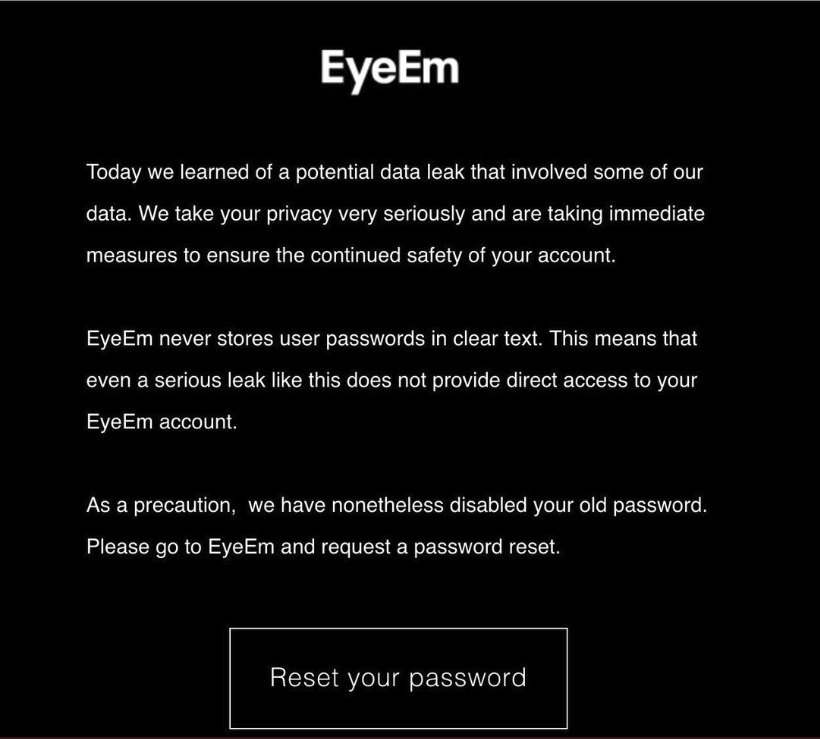

EyeEm – 22 miliony kont

EyeEm wysyła informację do swoich klientów z informacją o potencjalnym wycieku i zaleca im zmianę haseł.

W tekście powiadomienia firma podkreśla, że nie przechowuje haseł czystym tekstem, jednak The Register podaje, ze algorytm hashujący to… SHA-1. To najszybszy algorytm generowania hashy a więc i najtańszy do złamania.

Sam fakt wysyłania takich wiadomości nie jest potwierdzeniem, że wyciek faktycznie miał miejsce, to może być działanie prewencyjne.

8fit – 20 milionów kont

Na razie nie ma potwierdzenia, że wyciek miał miejsce, dane mają pochodzić z lipca 2018.

Fotolog – 16 milionów kont

Na razie nie ma potwierdzenia, ze wyciek miał miejsce, The Register twierdzi, że dane pochodzą z grudnia 2018.

Animoto – 25 milionów kont

Firma informowała o wycieku w sierpniu 2018. Wypłynęły dane osobowe, login i hash (SHA-256) posolonego hasła.

MyHeritage – 92 miliony kont

Firma potwierdziła prawdziwość danych – loginy i hashe (znów SHA-1) posolonych haseł, pochodzące z włamania z października 2017.

MyFitnessPal – 150 milionów kont

Dane pochodzą z wycieku z lutego 2018 i zawierają loginy, hashe (SHA-1) haseł z wspólną dla wszystkich solą oraz adresy IP. Firma informowała o wycieku w marcu 2018.

Artsy – 1 milion kont

Wyciek może pochodzić z kwietnia 2018, zawiera dane osobowe, adresy e-mail, loginy i hashe (SHA-512) solonych haseł. Firma nie potwierdziła prawdziwości danych.

Armor Games – 11 milionów kont

Wyciek zawiera dane osobowe, loginy, hashe (SHA-1) solonych haseł. Firma nie potwierdziła ich prawdziwości, The Register twierdzi, że wyciek mógł mieć miejsce w grudniu 2018.

Bookmate – 8 milionów kont

Wyciek nie został potwierdzony przez firmę, według The Register dane na sprzedaż to pełny profil z loginem i hashem (SHA-512 lub bcrypt) solonego hasła.

CofeeMeetsBagel – 6 milionów kont

Dane mają pochodzić z wycieku z grudnia 2017 i zawierać dane osobowe, adresy e-mail, loginy i hashe (SHA-256) haseł.

DataCamp – 0,7 miliona kont

Dane na sprzedaż to adresy e-mail i hashe (bcrypt) haseł. Firma nie potwierdziła wycieku ale na wszelki wypadek informuje klientów o sytuacji i wykonując resety haseł.

HauteLook – 28 milionów kont

Zawartość bazy to dane osobowe, adresy e-mail, hashe (bcrypt) haseł. Na razie nie udało się potwierdzić prawdziwości danych.

ShareThis – 41 milionów kont

Według The Register wyciek pochodzi z lipca 2018.

Według nas jest to najciekawszy przypadek ponieważ hashe haseł to niesławny DES-hash, który nie dość, że jest szybki, generuje dużo kolizji (dwa różne łańcuchy dają w rezultacie jeden wynik funkcji skrótu) to jeszcze hasło jest obcinane do ośmiu znaków.

Firma nie potwierdziła prawdziwości danych.

Whitepages – 17 milionów kont

Jest to najstarszy zbiór danych na sprzedaż w tej paczce, pochodzi z 2016 roku. Zawarte są w nim dane osobowe, adresy e-mail, hashe (SHA-1, bcrypt) haseł. Brak potwierdzenia prawdziwości danych.

Aktualizacja 2019-02-16 08:51 CET

ShareThis odpowiedział na zapytanie The Register przyznając, że padł ofiarą ataku.