Coinhive to firma, która oferuje udział w kopaniu kryptowaluty Monero (XMR) za pomocą skryptów po stronie klienta (przeglądarki).

Skrypty takie umieszcza się na serwisach WWW a odwiedzający wykonują na swoich komputerach kopiący kod JavaScript.

O Coinhive zrobiło się głośno w 2017 roku, gdy przestępcy wykorzystywali podatności stron WWW i umieszczali kod kopiący na cudzych serwisach.

Według raportu opublikowanego przez serwis BadPackets w sieci ciągle „zainfekowanych” kodem z Coinhive jest przynajmniej 34 tysiące stron WWW.

Koniec Coinhive w Dzień Kobiet

26 lutego 2019 firma ogłosiła, że 8 marca 2019 kończy działalność. Wypłaty będzie można realizować do 30 kwietnia 2019 o ile zostanie przekroczona minimalna wartość salda (0,02 XHR).

Czy to oznacza koniec wykorzystywania przez przestępców mocy obliczeniowej ofiar przez ataki i osadzanie skryptów? Zdecydowanie nie: na rynku ciągle istnieje konkurencja, choć skala rozpowszechnienia alternatywnych minerów jest mniejsza.

Najważniejsi konkurenci CoinHive

- Crypto-Loot – ponad 2 tysiące stron z kodem kopiącym

- CoinImp – ponad 4 tysiące stron z kodem kopiącym

- Minr – ponad 600 stron z kodem kopiącym

- deepMiner – ponad 2,1 tysiące z kodem kopiącym

Jak ochronić moją stronę WWW?

Aby serwować kod kopiący kryptowalutę odwiedzającym Twoją stronę przestępcy muszą umieścić kod Javascript w sposób trwały.

Mogą to osiągnąć modyfikując pliki serwisu WWW lub umieszczając kod w bazie danych, z której następnie serwis dostarcza treści.

Najrzadszy sposób to tak zwany Cache Poisoning – przestępcy nie modyfikują serwera tworzącego kod strony (XML, HTML) lecz modyfikują elementy zachowane w serwerach pośredniczących (Web Cache).

Filtrowanie danych pochodzących ze źródeł niezaufanych

Podstawowa metoda ochrony serwisów to filtrowanie danych, które pochodzą od użytkowników. Najlepiej wykorzystać do tego listę dozwolonych zestawów znaków, słów symboli (tak zwany whitelisting).

Należy pamiętać, że od użytkownika nie tylko pochodzą pola formularzy, dane w wywołaniach API ale także nagłówki HTTP, na przykład ciasteczka (cookies).

Monitorowanie sum kontrolnych plików

Autor strony modyfikując pliki w sposób zamierzony może wygenerować sumy kontrolne za pomocą funkcji skrótu (np SHA-256). Automatyczny skrypt może okresowo wyliczać te sumy na nowo i w przypadku modyfikacji powiadamiać administratora o wykryciu zmiany. Nie zapobiega to podmianie plików jednak pozwala szybko wykryć ich modyfikację.

Nagłówek X-XSS-Protection

Niektóre przeglądarki WWW mają mechanizmy wykrywające ataki XSS – między innym wstrzyknięcie kodu kopiącego kryptowaluty. Mechanizm ten nie jest jednak doskonały, nie zapobiega wszystkim tego typu atakom, jednak utrudni życie przestępcom.

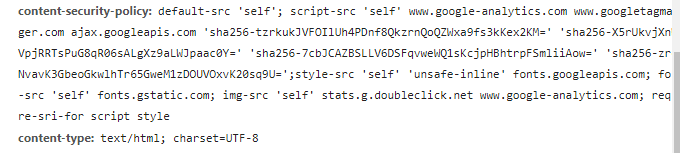

Content Security Policy

Nagłówki CSP wysyłane przez serwer mogą zawierać informację o dozwolonych źródłach skryptów zewnętrznych oraz o politykach umieszczania kodu JavaScript, CSS, mediów na stronie.

Poprawnie użyte nagłówki CSP pomagają zabezpieczyć serwis przed umieszczeniem kodu skryptu przez zewnętrzny czynnik (osobę, firmę). Niestety komplikuje to życie webdeveloperów ponieważ przy modyfikacji kodu wymaga modyfikowania odpowiednio nagłówków.

Chroń serwer przed przejęciem

Przejęty serwer oznacza, że przestępca może przesłać klientom dowolną treść, wszystkie powyżej opisane metody przestają być skuteczne.