Tavis Ormandy – badacz bezpieczeństwa Google Project Zero odkrył podatność oprogramowania do modyfikowania zachowań klawiatury Logitech o nazwie Logitech Options.

Oprogramowanie to instaluje serwer WebSockets na porcie 10134, który uruchamia się automatycznie po starcie systemu MS Windows i nasłuchuje na polecenia od urządzenia Logitech Crown w oparciu o publiczne SDK.

Jedyne uwierzytelnienie urządzenia to identyfikator procesu pluginu użytkownika, jednak brak zabezpieczenia przed atakiem typu Brute-Force daje szansę na szybkie odgadnięcie tej wartości.

Jeśli użytkownik uruchomi spreparowany kod (np klient WebSocket napisany wJavaScript na stronie internetowej) to atakujący jest w stanie wysłać do oprogramowania złośliwe sekwencje klawiszy, co daje duże możliwości złośliwych działań.

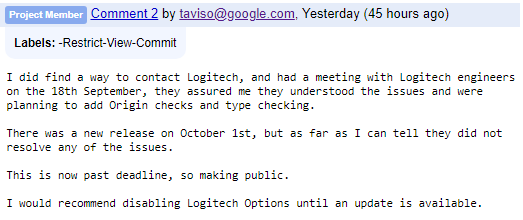

18 września Tavis spotkał się się z inżynierami Logitech, wskazał sposób rozwiązania problemu, jednak kolejna aktualizacja oprogramowania nie zawierała poprawki.

W tej sytuacji badacz zdecydował się opublikować opis podatności.

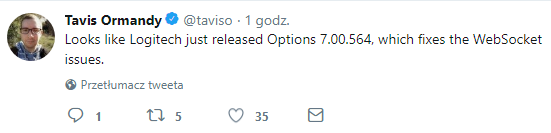

Załatanie błędu nie było chyba aż tak skomplikowane, skoro niespełna 2 dni po opublikowaniu podatności ukazała się poprawka, o czym Tavis informuje na Twitterze.

Morał z tej historii jest taki: należy brać na poważnie raporty o podatnościach przesyłane przez badaczy bezpieczeństwa (Ethical Hakerów), najlepiej uruchomić program Bug Bounty, niekoniecznie publiczny.

Można do tego wykorzystać platformy, na przykład HackerOne, czy Bugcrowd.

Aby jednak program Bug Bounty miał sens, należy zadbać o to, aby w zespołach programistów obok standardowego planowania prac istniała szybka ścieżka (Fasttrack) na potrzeby łatania błędów bezpieczeństwa.

Wszystkim korzystającym z oprogramowania Logitech Options zalecamy aktualizację do najnowszej wersji.